セキュリティ 脅威 分類

情報セキュリティリスクの要素 脅威 と 脆弱性 とは 適切にセキュリティ対策をする方法 お役立ちブログ 情報セキュリティ対策に関するお役立ち情報 企業の情報セキュリティ対策 Itシステム運用のjbs jbサービス株式会社 jbサービス株式会社

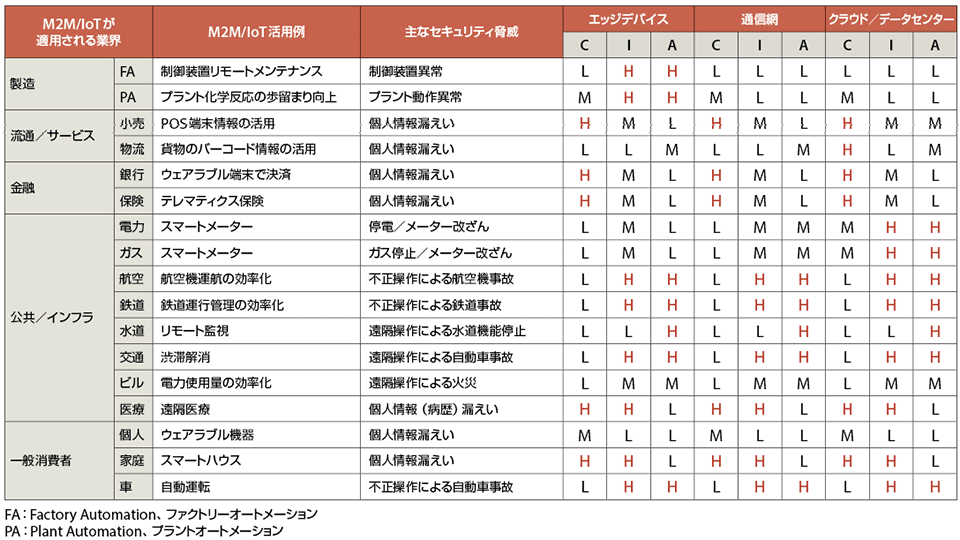

第2回 Iiotセキュリティのポリシー 組織的対策について Nttデータ先端技術株式会社

情報セキュリティスキル強化についての取り組み Ipa 独立行政法人 情報処理推進機構

セキュリティ 脅威 分類 のギャラリー

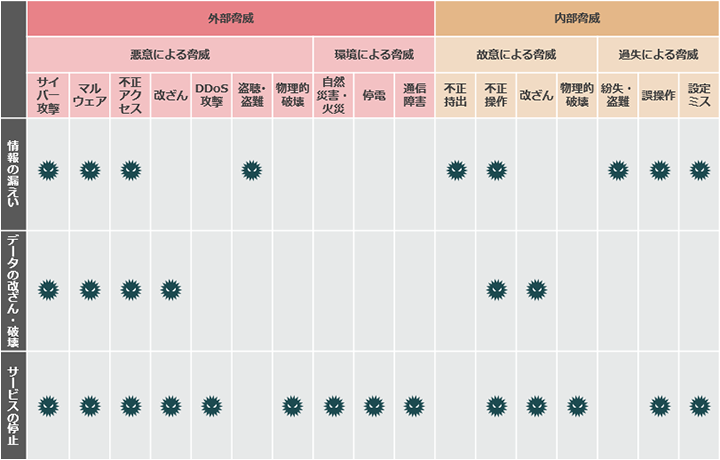

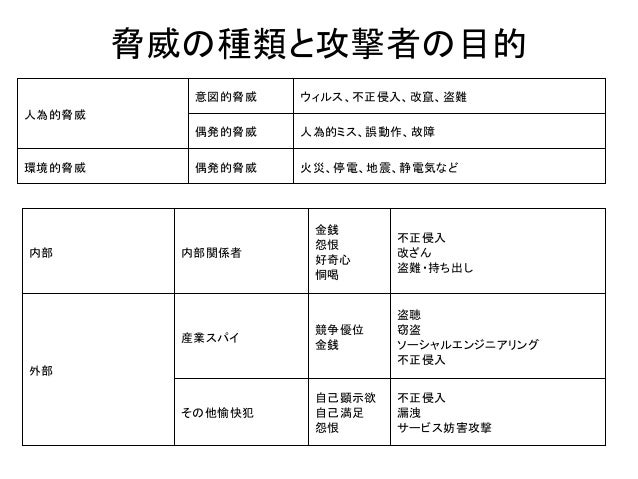

保存版 対策が見えてくる 脅威の分類 Biz Clip ビズクリップ 読む 知る 活かす

Mission 3 情報資産管理台帳の作成

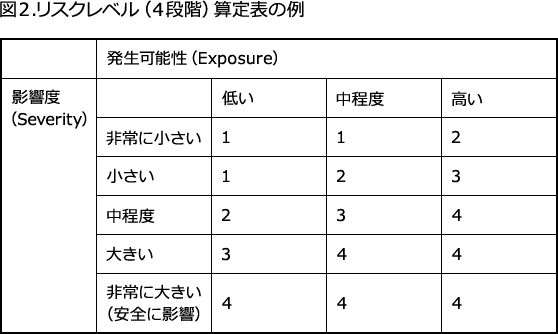

制御システムセキュリティ5sの進め方と人材育成について 14年 Vecサロン Vec Virtual Engineering Community

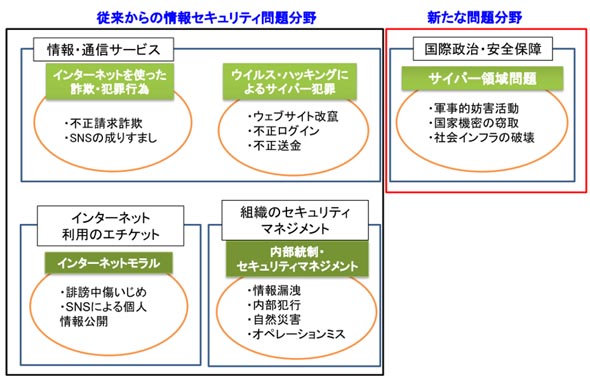

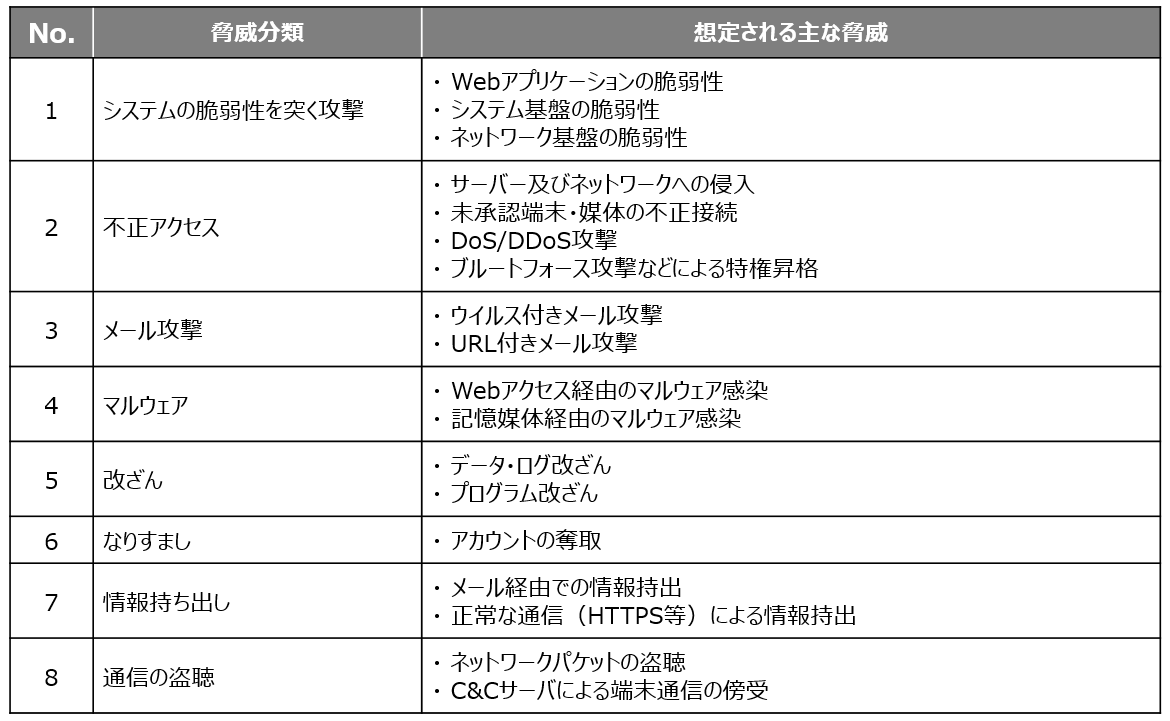

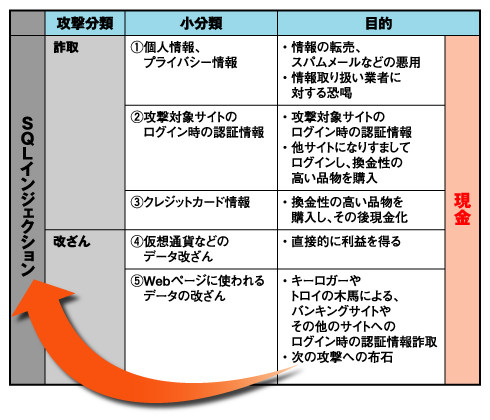

連載スマートバンキング サイバーセキュリティの分類と対策

Iotセキュリティチェックシート 第2 1版 発行 アンケート結果も公開 Jssec Scannetsecurity

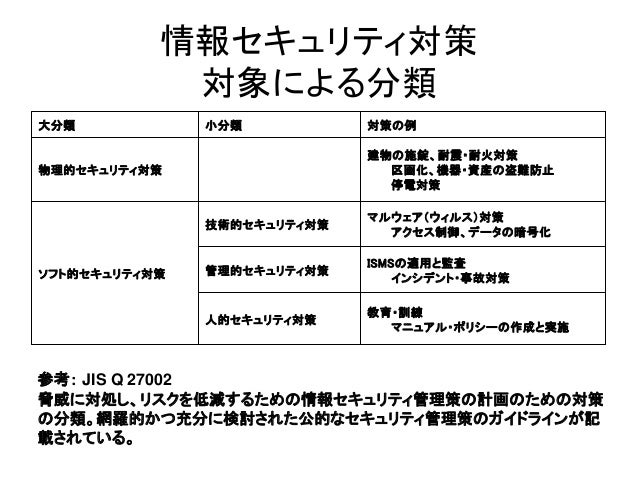

情報セキュリティ対策は 3つの種類 技術 物理 人 と3つの機能 防止 検出 対応 の組み合わせで考えるべし 1 3 Enterprisezine エンタープライズジン

Q Tbn 3aand9gcrqzhjpai6zkzzz8yodzvoai9hvzr9ukksbscf1vbcdaae5lg9d Usqp Cau

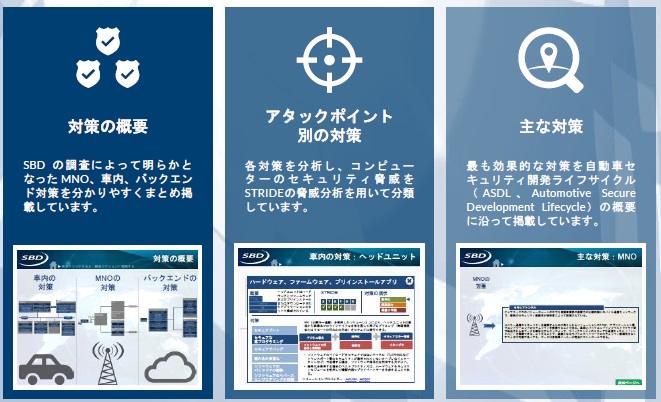

コネクテッドカーのセキュリティ 対策 Sbd Secured By Design Ltd

テレワークの分類とお奨めの端末セキュリティ対策 アシスト

生産設備ネットワークにおけるセキュリティ対策

情報セキュリティ専門家の育成 Ipa 独立行政法人 情報処理推進機構

.gif)

企業セキュリティのベスト プラクティス セキュリティ概論 セキュリティ プラニング Microsoft Docs

セキュリティ脅威と対策の分類 Nwスペシャリストのたまご

Www Mext Go Jp Content 0225 Mxt Jogai02 003 Pdf

Q Tbn 3aand9gcrj Vz1eqdmpgdy7ktzc2stmsbykeajxgkehm5sl0hn Tujt1n1 Usqp Cau

情報セキュリティ対策は 3つの種類 技術 物理 人 と3つの機能 防止 検出 対応 の組み合わせで考えるべし 1 3 Enterprisezine エンタープライズジン

脅威情報構造化記述形式stix概説 Ipa 独立行政法人 情報処理推進機構

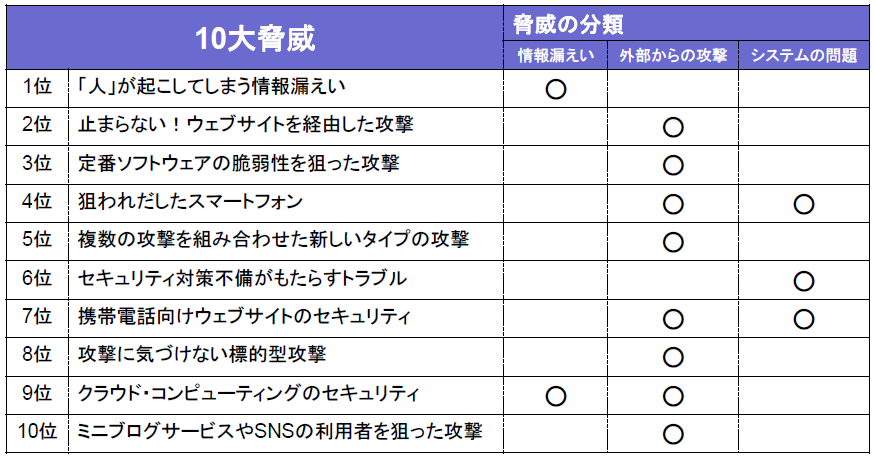

Ipa セキュリティ 11年版 10大脅威 公表 スマートフォン脅威も明記 マイナビニュース

事業者と利用者向け Iot時代のwi Fiセキュリティガイド を公開 トレンドマイクロ Is702

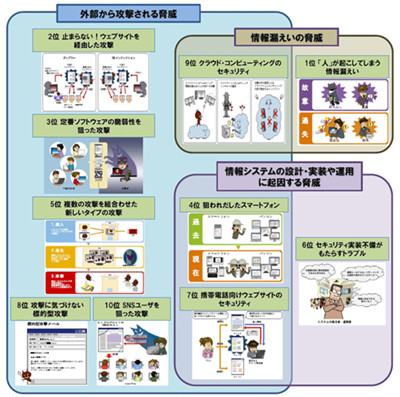

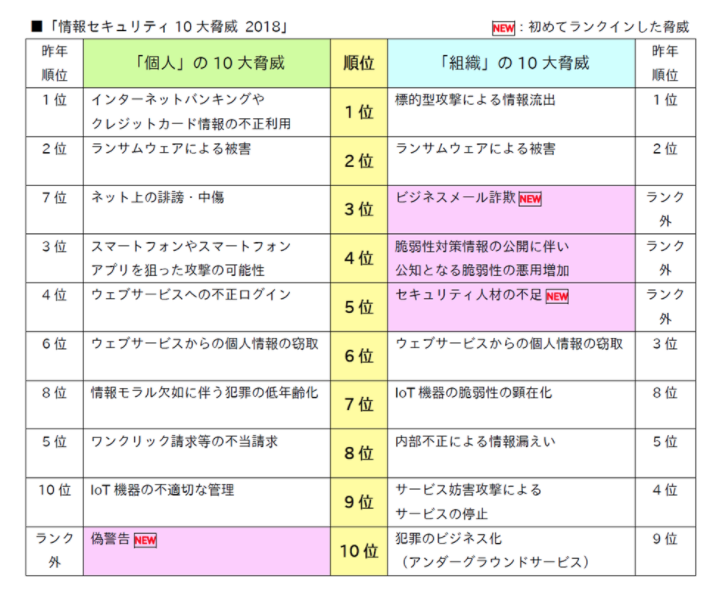

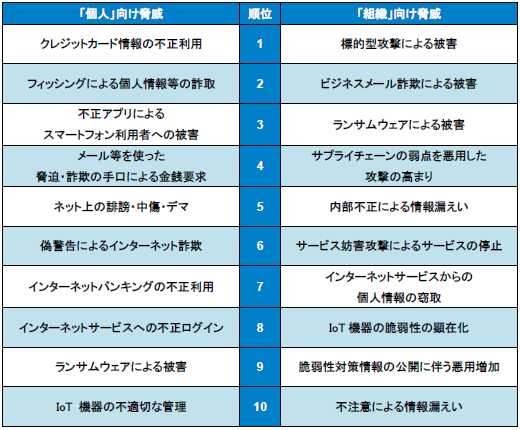

17年版 情報セキュリティ10大脅威 Ipa

セキュリティ対策の機能 セキュリティポリシー 総務辞典 月刊総務オンライン

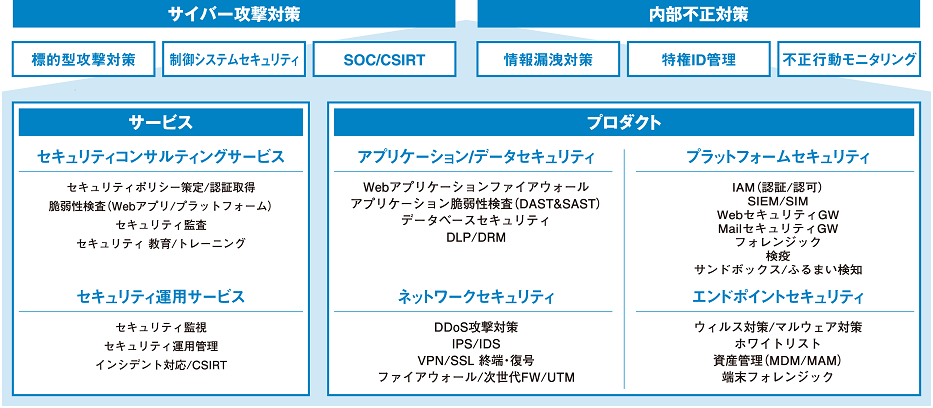

セキュリティソリューション一覧 東芝セキュリティソリューション 東芝デジタルソリューションズ

Http Projects Webappsec Org F Wasc Tc 1 0 Jpn Pdf

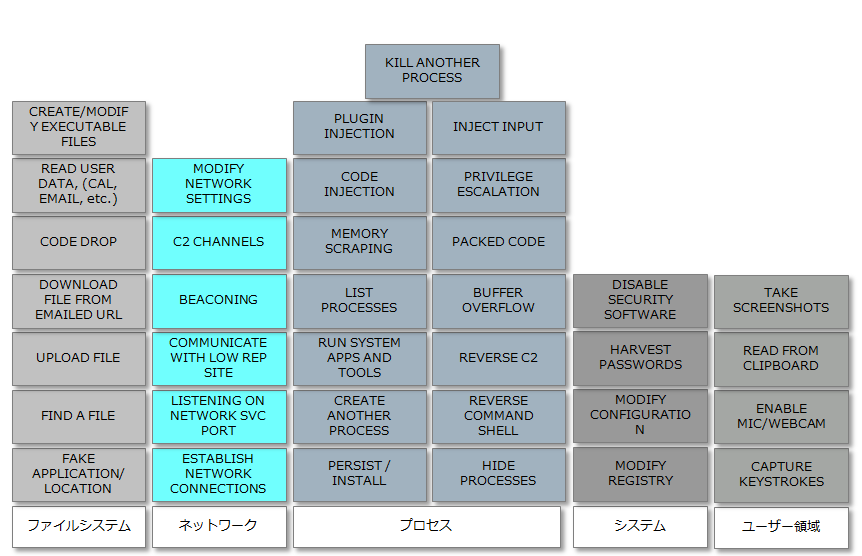

Cb Defenseのstreaming Preventionについて ブログ サイバネット Carbonblack

サイバー攻撃とは その種類 事例 対策を把握しよう

情報セキュリティマネジメントとpdcaサイクル Ipa 独立行政法人 情報処理推進機構

情報セキュリティの概要

サイバー攻撃を予測し脅威情報を提供する Seclytics Attack Prediction Platform の販売を開始 どこから攻撃が仕掛けられるのかを予測して情報提供 東京エレクトロンデバイス

Q Tbn 3aand9gcqvozuneipmoolqpww3k4e5bnnct1kaqesq3i04agzookods9kt Usqp Cau

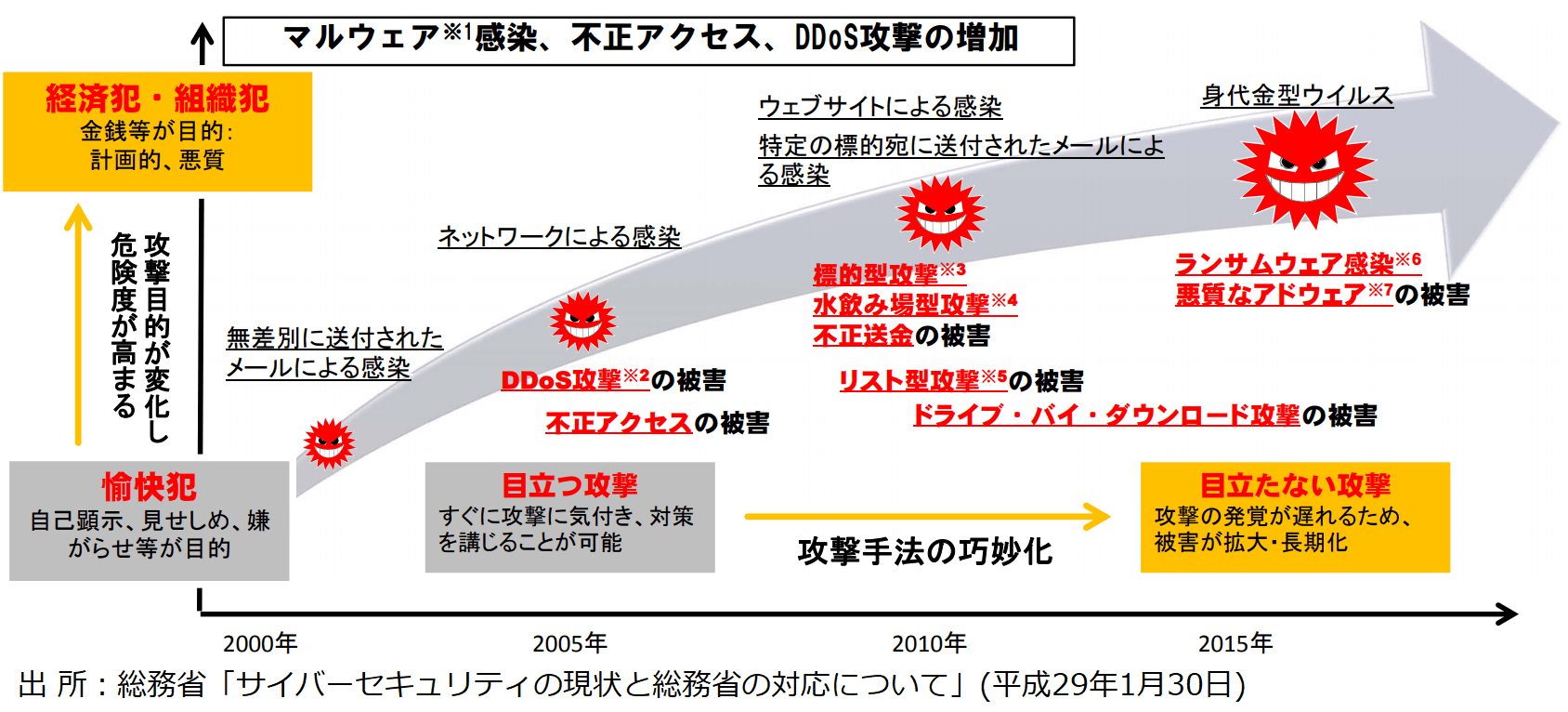

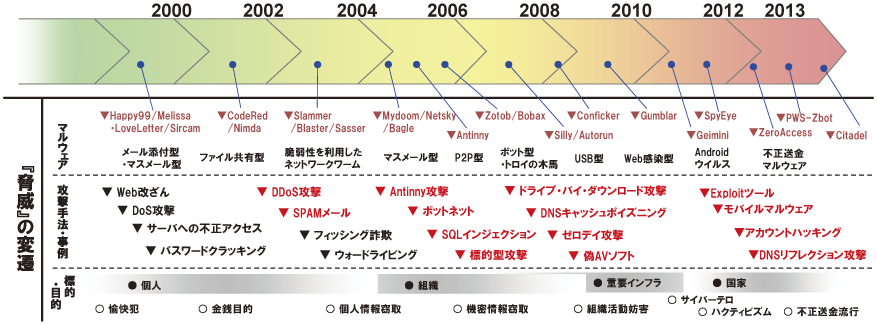

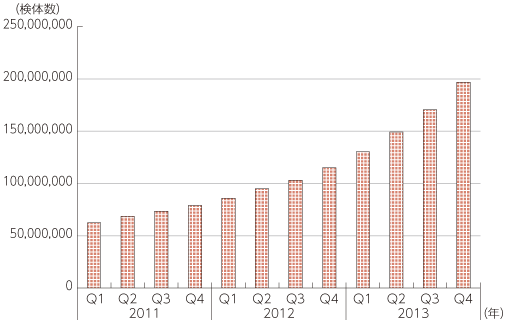

総務省 平成26年版 情報通信白書 最近の情報セキュリティに係る脅威の動向

組織を守るために知っておきたいサイバー攻撃の種類 選

情報セキュリティの11年版10大脅威とは Ipa ネットショップ Cs情報局

セキュリティ成熟度モデル その1 セキュリティ成熟度モデルの動向 Nttデータ先端技術株式会社

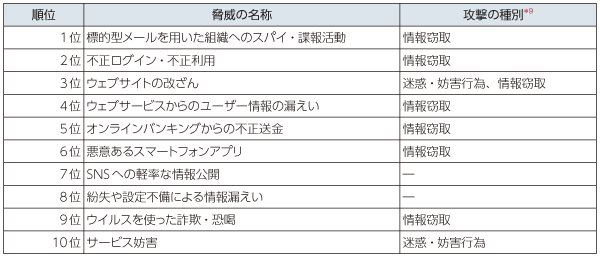

Ipa 情報セキュリティ10大脅威18 発表 標的型攻撃が1位

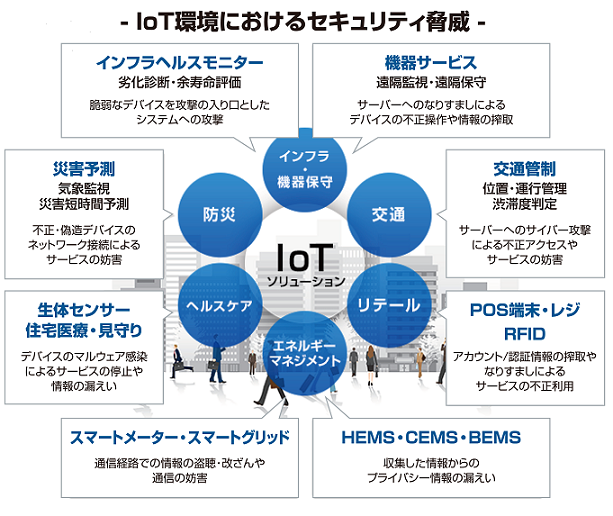

Iotセキュリティ Iot Nec

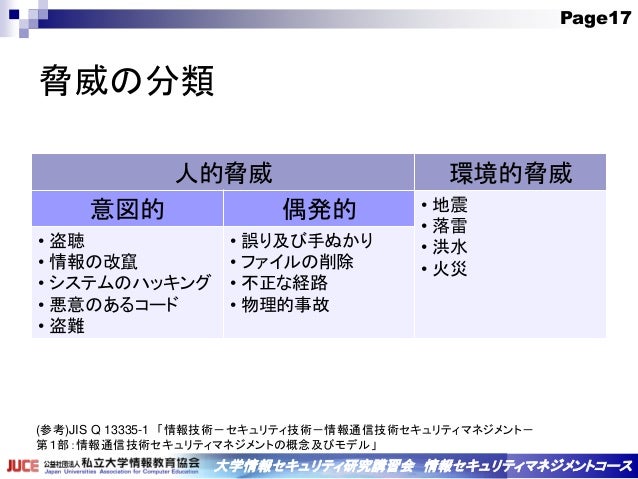

情報セキュリティと標準化i 第10回 公開用

トータルセキュリティソリューション 標的型攻撃対策の 5つの備え キヤノン

情報セキュリティの脅威とは セキュリティ対策 Cybersecuritytimes

Iotセキュリティチェックシート 第2 1版 発行 アンケート結果も公開 Jssec Scannetsecurity

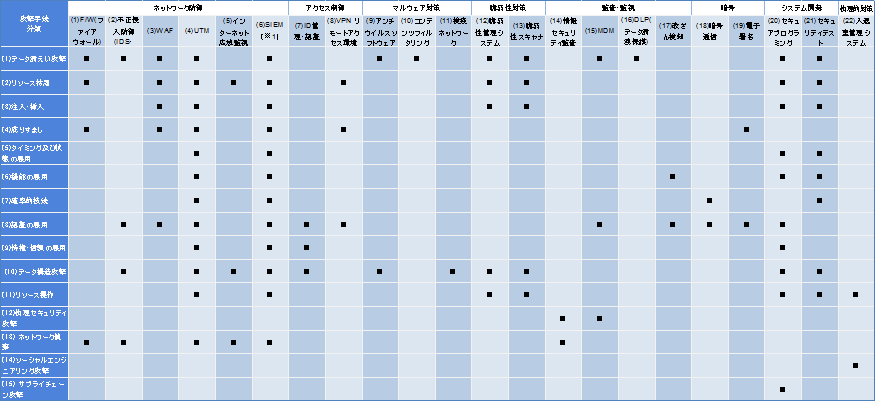

第3回 Iiotセキュリティの技術的対策について Nttデータ先端技術株式会社

サイバーセキュリティ脅威 攻撃手法 と対策技術の整理 ディペンダブル システムのための形式手法の実践ポータル

第二のベネッセ事件を起こさないために 情報セキュリティ 10のポイント 2 3 Itmedia ビジネスオンライン

Capec セキュリティ攻撃パターン分類 ディペンダブル システムのための形式手法の実践ポータル

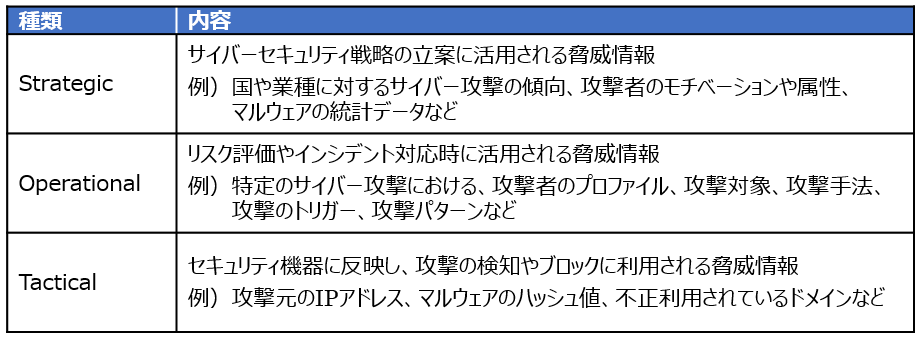

脅威インテリジェンスを活用するための3つのポイント サイバー分野の情報戦略

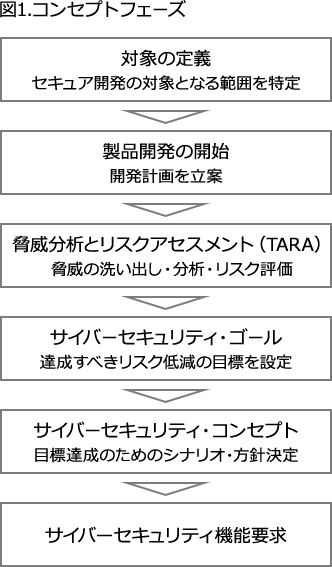

車両開発における脅威分析とリスクアセスメント 車両サイバーセキュリティの未来 3 Pwc Japanグループ

Digitalforensic Jp Wp Content Uploads 16 03 Community 12 15 03 Pdf

Www Jasa Or Jp Dl Bj Bj73 Security Pdf

情報セキュリティ対策は 3つの種類 技術 物理 人 と3つの機能 防止 検出 対応 の組み合わせで考えるべし 1 3 Enterprisezine エンタープライズジン

セキュリティのしくみ 脅威の分類 Forget Me Not 勿忘草

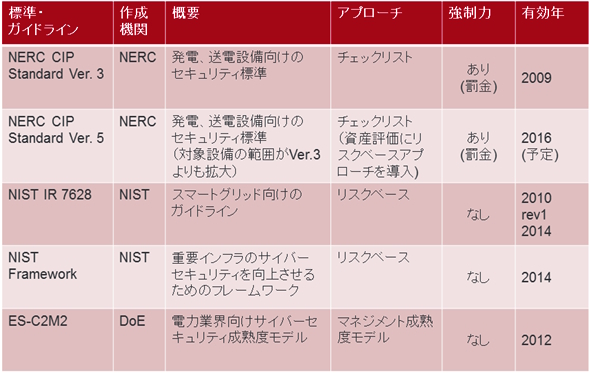

電力システムセキュリティのガイドラインとは 1 2 スマートジャパン

情報セキュリティと標準化第3回 その1 オペレーティングシステム 情報セキュリティと標準化

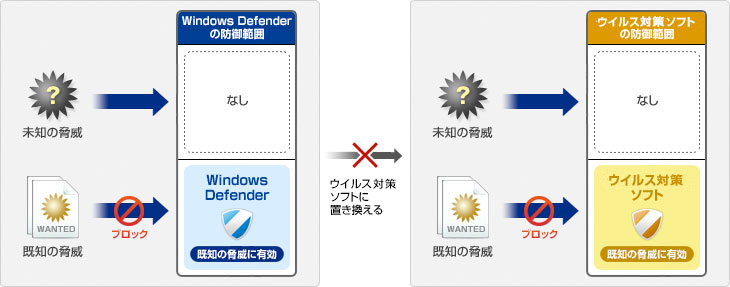

今までは守られていなかった 未知の脅威 の守り方 株式会社ffriセキュリティ サイバーセキュリティ エンドポイントセキュリティ

プレス発表 情報セキュリティ10大脅威 16 を発表 Ipa 独立行政法人 情報処理推進機構

情報セキュリティ白書09 第2部 10大脅威 攻撃手法の 多様化 が進む Ipa 独立行政法人 情報処理推進機構

車両開発における脅威分析とリスクアセスメント 車両サイバーセキュリティの未来 3 Pwc Japanグループ

セキュリティ事故 事件の被害事例から学ぶ 対策まとめ

Www Soumu Go Jp Main Content Pdf

総務省 平成26年版 情報通信白書 最近の情報セキュリティに係る脅威の動向

サプライチェーン攻撃とは何か 特集 サプライチェーンセキュリティ 1 It

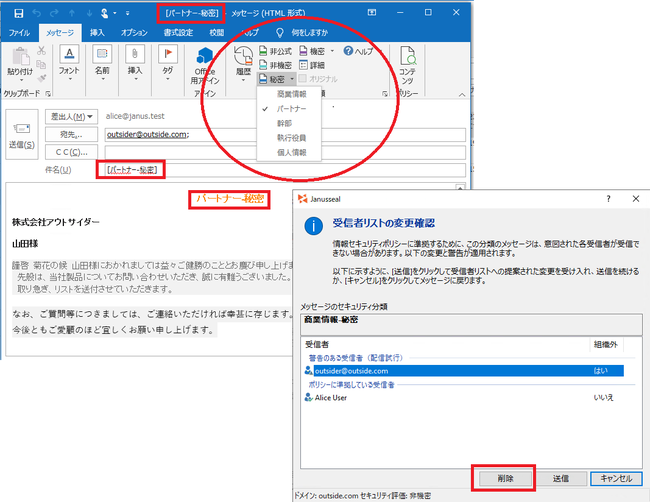

情報セキュリティ10大脅威19 を読み解く 5 内部不正による情報漏えい Dnpのセキュリティソリューション Dnp 大日本印刷

Www Jasa Or Jp Dl Bj Bj73 Security Pdf

石田マネジメント事務所

M2m Iot時代に登場した新たなセキュリティの脅威とその防衛策 第2回 米国におけるm2m Iotサイバーセキュリティ政策の最新動向 サイバーセキュリティ スマートグリッドフォーラム

Itを取り巻く脅威とリスク セキュリティ対策 Necネクサソリューションズ

情報セキュリティマネジメントとpdcaサイクル Ipa 独立行政法人 情報処理推進機構

Proofpoint 商品情報 Proofpoint 次世代型メールセキュリティ 人 にフォーカスしたサイバーセキュリティ

セキュリティ分類で情報漏洩リスクを軽減 株式会社ラネクシーをセキュリティ分類 ツール Janussealシリーズ のディストリビューターとして任命 Janusnetのプレスリリース

Www Ffri Jp Assets Files Research Research Papers Threat Analysis Method Reducing Costs And Variability In Results Pdf

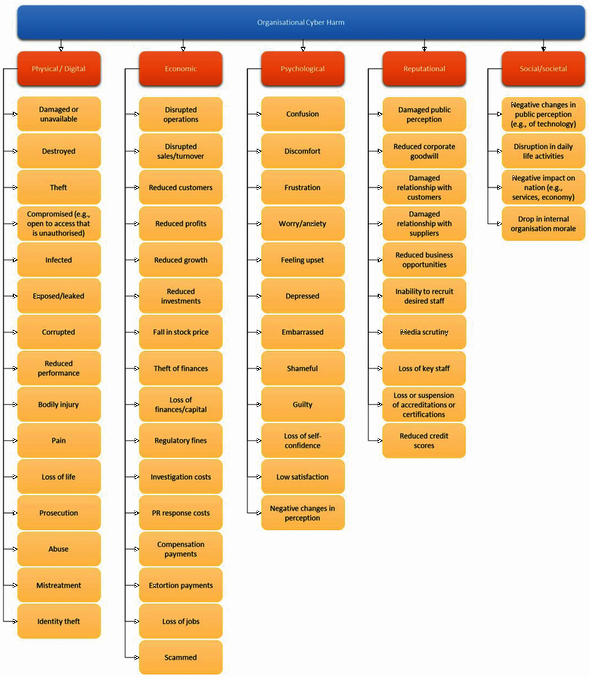

ケント大学の研究チーム サイバー被害を57種類に分類 サイバー被害の指標となるか It

情報セキュリティマネジメントとpdcaサイクル Ipa 独立行政法人 情報処理推進機構

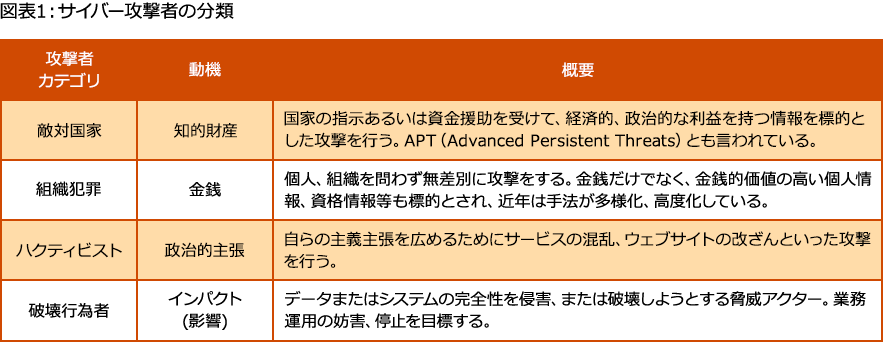

日本企業に対するインシデント解説 サイバー攻撃者は何を目的に攻撃するか Pwc Japanグループ

Www Ffri Jp Assets Files Research Research Papers Threat Analysis Method Reducing Costs And Variability In Results Pdf

Nistのリスクマネジメントフレームワーク Rmf とは 第2回 準備 分類 選択 Nttデータ先端技術株式会社

情報セキュリティリスクの要素 脅威 と 脆弱性 とは 適切にセキュリティ対策をする方法 お役立ちブログ 情報セキュリティ対策に関するお役立ち情報 企業の情報セキュリティ対策 Itシステム運用のjbs jbサービス株式会社 jbサービス株式会社

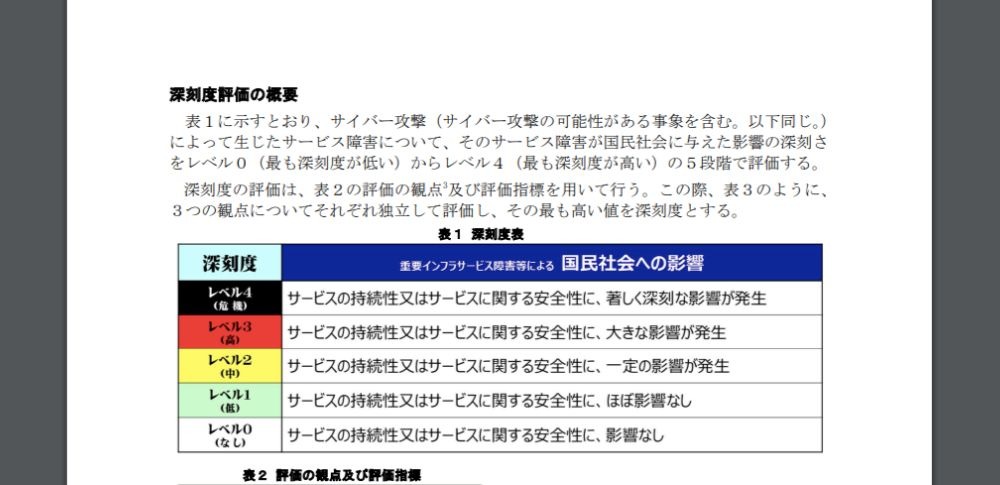

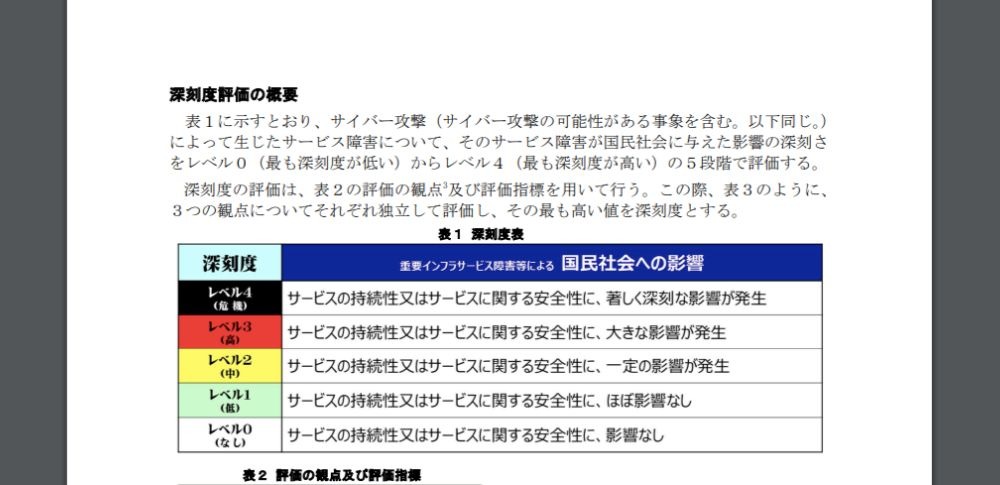

Nisc サイバー攻撃の脅威レベルを全5段階で基準化 官民の認識共有を目指す

未知より既知の脆弱性対策を マルウェアの種類から考える標的型攻撃対策 コラム トピック It Spice Itにピリッとスパイスを あなたの興味をシゲキする Ctcsp

Www Ipa Go Jp Files Pdf

総務省 平成26年版 情報通信白書 最近の情報セキュリティに係る脅威の動向

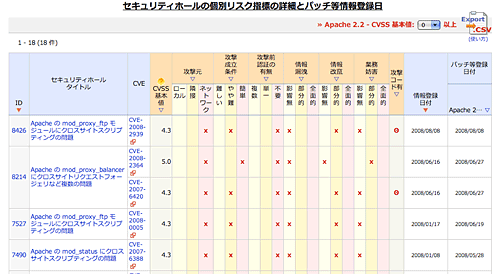

官公庁の仕様に対応した幅広いユーティリティを提供 セキュリティ インフォーメーション ディレクトリ Sidfm

セキュリティ対策の考え方 後編 ガイドラインで効率的な脅威分析

12年版 10大脅威 変化 増大する脅威 Ipa 独立行政法人 情報処理推進機構

生産設備ネットワークにおけるセキュリティ対策

Www Jnsa Org Result 18 Act Ciso Data Ciso Handbook V011b Pdf

政府機関の情報セキュリティホール対策ガイドラインに準拠 セキュリティ インフォーメーション ディレクトリ Sidfm

情報セキュリティと標準化i 第9回 公開用

Q Tbn 3aand9gcsizotrlmi Bxiupyqbi Zjy6cv66dwv1rt4ybjj Crlu9joumy Usqp Cau

Mitre Att Ckフレームワーク セキュリティ専門家によるガイド Blog サイバーリーズン Edr 次世代エンドポイントセキュリティ

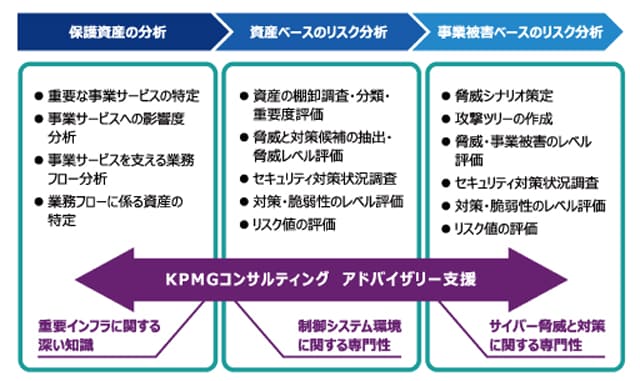

制御システムのセキュリティ分析サービス Kpmgコンサルティングが開始 Digital X デジタルクロス

情報セキュリティリスク対策を怠ることによる脅威

カーナビの進化を支える通信機能は諸刃の剣 3 3 Monoist

S19 012 Itセキュリティの種類 Itセキュリティ対策 豆知識

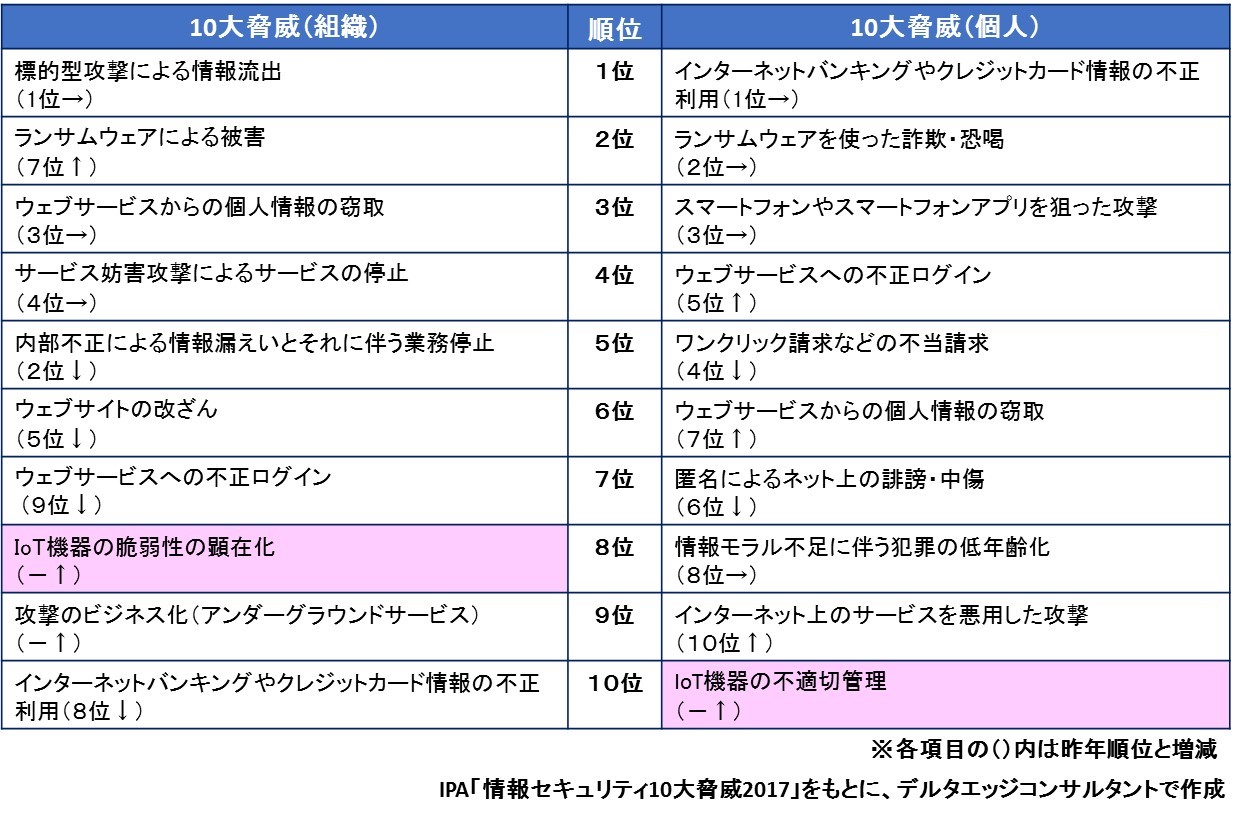

情報セキュリティ10大脅威17 の発表とその概要 デルタエッジコンサルタント株式会社

Driフォーラム

情報セキュリティにおける リスク とは 脅威 と 脆弱性 の中身を知ろう 1 3 Enterprisezine エンタープライズジン

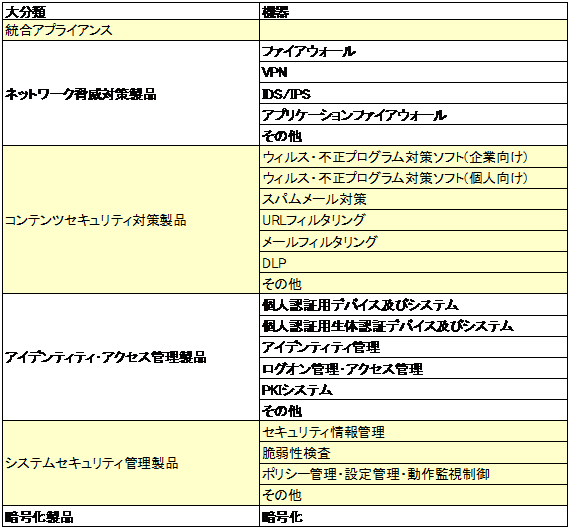

セキュリティソリューション一覧 東芝セキュリティソリューション 東芝デジタルソリューションズ

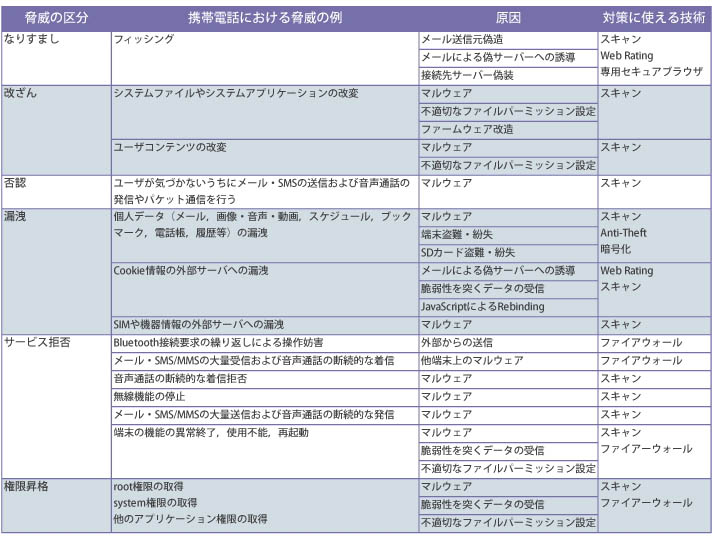

モバイルのセキュリティに必要な対策とは何か Itmedia エンタープライズ

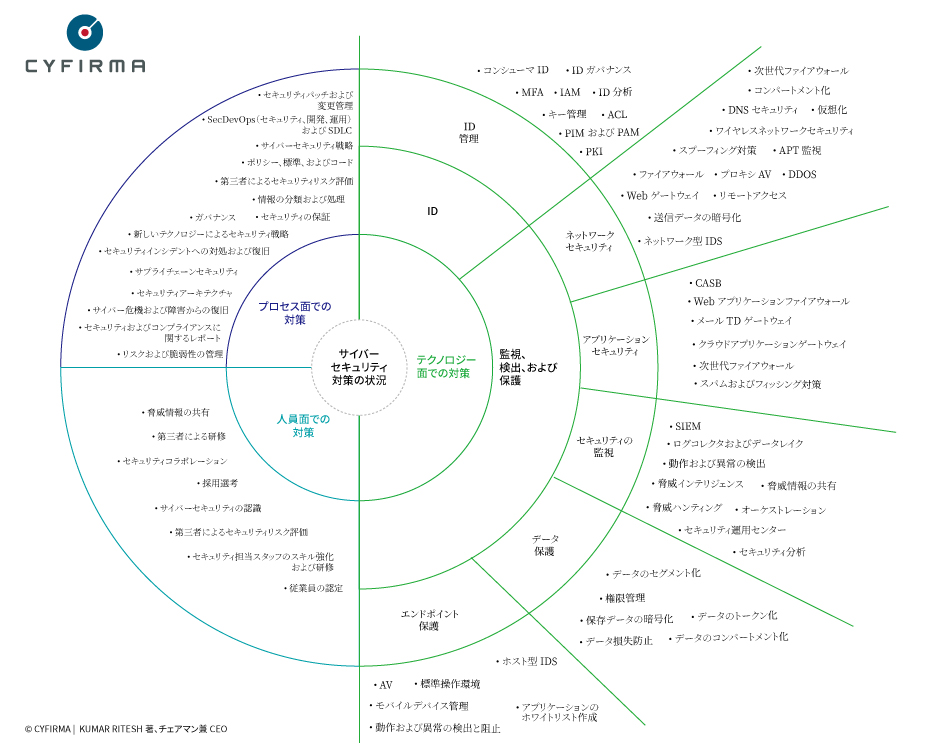

Cyfirmaのサイバー攻撃認知シリーズ サイバーセキュリティ対策 入門編 Cyfirma

セキュリティに 完璧 はない だから 投資判断が難しい 経営者はどうやって判断材料を得るべきか 経営のためのit ダイヤモンド オンライン

脆弱性診断ツールだけでは見つけられないdbセキュリティの脅威 やるなら今 Dbセキュリティ対策 Techtargetジャパン セキュリティ

情報セキュリティとは 3要素 対策 企業と個人に潜む10大脅威 セキュリティ診断サービス ボクシルsaas 法人向けsaasの比較 検索サイト

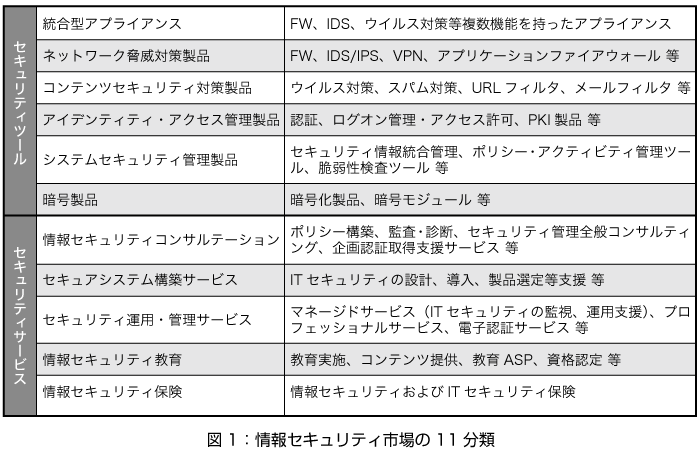

国内情報セキュリティ産業の動向 Think It シンクイット